Täglich durchforste ich die Beiträge meines LinkedIn-Netzwerks, um wertvolle Inhalte herauszufiltern, mich sinnvoll an Diskussionen zu beteiligen und im besten Fall von meinem Netzwerk zu lernen.

Gestern stiess ich auf einen Beitrag einer Person aus meinem Netzwerk, die häufig unternehmensorientierte Inhalte teilt. Dabei geht es einerseits darum, den Bekanntheitsgrad des Unternehmens zu steigern, und andererseits eine moderne, lockere und mitarbeiterfreundliche Unternehmenskultur zu betonen. Das ist sicher lobenswert, aber angesichts der Position und des Titels dieser Person im Unternehmen auch nachvollziehbar.

In dem besagten Beitrag ging es um die positiven Erfahrungen der Person in der ausländischen Niederlassung ihres Unternehmens und die technische Umsetzung des Badge-Systems. Konkret wurde in einem 10-sekündigen Video ein System vorgestellt, das Mitarbeitende nach dem Badgen audiotechnisch mit dem Vornamen begrüsst.

Ich fand dieses Feature recht amüsant, kommentierte im Beitrag jedoch kurz, dass dies aus Datenschutzsicht ein „Horror“ sei. Dabei bezog ich mich weniger auf das System an sich, sondern auf die öffentliche Darstellung und Demonstration in sozialen Medien. Allerdings war mein Kommentar sehr knapp formuliert.

Mein Kontakt fragte daraufhin, warum ich das als problematisch sehe. Für die Person war das nicht nachvollziehbar.

Daraufhin nahm ich mir die Zeit, um ihr den Sachverhalt ausführlich und unter Berücksichtigung der gesetzlichen Anforderungen und Best Practices zu erklären. In diesem Artikel möchte ich diesen Punkt nachfolgend noch einmal näher erläutern.

HINWEIS: Mein ausführlicher Kommentar wurde leider kurze Zeit später von meinem Kontakt gelöscht. Den geäusserten Grund erkläre ich im Laufe des Artikel.

Datenminimierung und Sparsamkeit, zwei Pflichtprinzipien

Jedes Unternehmen, das den Grundsätzen der EU-DSGVO unterliegt, muss das Prinzip der Datensparsamkeit bzw. Datenminimierung verstehen und umsetzen. Dies ist ein zentrales Prinzip der Datenschutz-Grundverordnung (DSGVO) und wird insbesondere in Artikel 5 Absatz 1 lit. c festgehalten.

Dieses Prinzip besagt, dass nur die für den jeweiligen Zweck unbedingt notwendigen personenbezogenen Daten erhoben und verarbeitet werden dürfen. Datenverarbeitende Stellen sollten sich also auf das Wesentliche beschränken, um die Privatsphäre der betroffenen Personen zu schützen, darunter z.B. eben auch das Abstellen von Sprachausgaben der Namen an einem Eingang im öffentlichen Bereich.

Die Befolgung dieses Prinzips minimiert das Risiko für die Privatsphäre, indem nur die wirklich benötigten Informationen verarbeitet werden.

Merkt euch bitte diese Prinzipien, denn ich werde nachfolgend erklären, warum die Nichtbeachtung dieser Vorgaben und eine solche Publikation zu einem erheblichen Risiko führen kann.

In meinem Kommentar versuchte ich, diese theoretischen Grundlagen mit praktischen Beispielen zu untermauern. Ich machte darauf aufmerksam, dass eine laxe Handhabung solcher Prinzipien in Verbindung mit Veröffentlichungen Risiken birgt. Zum Beispiel könnte ein Mitarbeiter durch Social Engineering oder gezielte Phishing-Angriffe manipuliert und dazu verleitet werden, auf gefährliche Links zu klicken oder firmeninterne Informationen preiszugeben.

Besonders problematisch wird es, wenn das Unternehmen im Impressum auf seiner Website das Format seiner E-Mail-Adressen offenlegt (z.B. Vorname@Firmenname.com). In Kombination mit dem Badge-System könnte dies einen Angriffsvektor eröffnen, der gezielt ausgenutzt werden kann. Dies erwähnte ich jedoch ebenfalls im Kommentar.

Auf der „Über uns“ Seite des Unternehmens sind wiederum Portraits und Namen betitelter Mitarbeitende publiziert. Die Ableitung von Email-Adressen samt Namen und Job-Titel wird aus der Erkenntnis des vorangegangenen Beispiels zum Kinderspiel. Ein Dilemma hinsichtlich potenzieller Phishing und Ransomware Angriffe.

Die Über Uns Seite der Firma verrät einige wichtige Informationen für mögliche Social Engineering und Phishing Angriffe

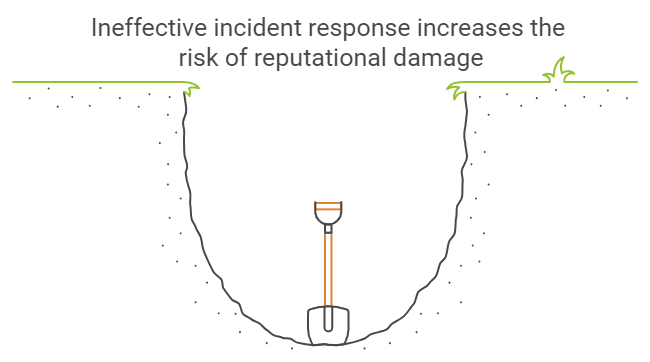

Die Veröffentlichung kritischer Sicherheitssysteme und Peripherien in Posts

Des weiteren ist es kritisch, Sicherheitssysteme, Anlagen oder Peripherien von Sicherheitsanlagen visuell und öffentlich zu publizieren. Im genannten Fall konnte ich binnen Sekunden den Hersteller sowie das Modell des Badge Readers über die Google Bildersuche identifizieren. (Siehe: https://dl.ubnt.com/qsg/UA-Pro/UA-Pro_DE.html oder auf Digitec.ch nach „Ubiquiti UniFi Access Reader Pro“ suchen).

Drei grosse Risiken bei der Publikation von physischen Zutrittssystemen

Wenn ein Badge Reader (z. B. ein System zur Zutrittskontrolle, das RFID oder NFC nutzt) im Internet erkannt wird, können mehrere Gefahren und Risiken auftreten.

- Manipulation des Systems: Wenn ein Badge Reader über das Internet zugänglich ist, könnten Angreifer versuchen, das System zu manipulieren, um Zutrittsrechte zu erhöhen oder zu ändern. Dies könnte dazu führen, dass unbefugte Personen Zugang zu gesperrten Bereichen erhalten.

- Schwachstellen in der Software: Viele Badge Reader verwenden Software, die Sicherheitsanfälligkeiten aufweisen kann. Wenn diese Schwachstellen nicht gepatcht oder aktualisiert werden, können Angreifer diese ausnutzen, um Zugang zu erhalten oder Daten zu stehlen.

- Öffentliche Informationen: Wenn Informationen über den Badge Reader oder das Zutrittskontrollsystem öffentlich zugänglich sind (z. B. über das Internet), können diese Informationen von Angreifern verwendet werden, um gezielte Angriffe zu planen oder die Sicherheitsmassnahmen zu umgehen.

Die im genannten Beitrag veröffentlichte Badge-Anlage ist gemäss Publikationen auf der Webseite des Unternehmens standortmässig bekannt. Im Beitrag selbst wird es als Niederlassung propagiert, wodurch die Suche sehr einfach ist.

Das Zutrittssystem wurde zudem durch Google als Ubiquiti UniFi Access Reader Pro erkannt. Sicherheitsforscher im Bereich IoT/OT/Software Security hatten zuvor unter anderem in diesem Produkt Schwachstellen entdeckt, die an Ubiquiti adressiert wurden:

https://ogma.in/cve-2024-29206-mitigating-improper-access-control-in-ubiquiti-unifi-products

Wir hoffen, dass zum Zeitpunkt der Veröffentlichung des Beitrags, worin diese Badge-Anlage zu sehen ist, diese Anlage bereits mit Sicherheitsupdates des Herstellers ge-patched wurde.

Was haben wir aus einem Beitrag mit einem 10 Sekunden Video extrahiert:

- Firmennamen

- Mitarbeiternamen

- Jobtitel

- Marken / Technische Spezifikation genutzter Zutrittssysteme

- Standorte

- IT Praktiken

Was ist im Anschluss der Löschung meines Kommentars passierte

Mein Kontakt hat mein ausführliches Kommentar, das praktisch wie eine kostenlose Beratung war, komplett gelöscht. Zunächst dachte ich, dass die Person die Risiken erkannt und den gesamten Beitrag entfernt hatte. Doch letztlich waren es nur meine Kommentare, die von ihr gelöscht wurden. Das könnte psychologisch betrachtet verschiedene Gründe haben:

- Die Angst, dass der Arbeitgeber oder Kollegen die Kommentare lesen und möglicherweise der Argumentation zustimmen könnten.

- Eine bewusste Ignoranz des Themas zugunsten des propagierten Inhalts.

- Eine persönliche Entscheidung, Kommentare zu entfernen, die nicht ins gewünschte Bild passen.

Ehrlich gesagt hatte ich nicht erwartet, dass mein wissensbasiertes Kommentar gelöscht werden würde, und fragte meinen Kontakt nach den Gründen für diese Entscheidung. Ich schrieb unter anderem:

Weil ich euch proaktiv auf die möglichen Datenschutzproblematiken und Risiken hingewiesen habe, löschst du mein Kommentar?

Sag mir einfach, was dich an dem ganzen besorgt hat. Das würde mir helfen deine Entscheidung besser nachzuvollziehen.

Mein Kontakt war so freundlich mir prompt zu antworten. Die Person begründete ihre Handlung damit, dass sie meinen Beitrag gelöscht hat, weil dieser für sie keine „Argumentation“ darstellte und sie keine Diskussion unter ihrem Post anstossen wollte. Die Person betont, dass sie sich im Cyberbereich gut auskennt und über ein starkes Bewusstsein in Sachen Datenschutz verfügt. Die Erfahrung, die sie geteilt hat, ist ihrer Ansicht nach für die Themen Datenschutz und Cybersicherheit nicht relevant oder, wie es von mir bezeichnet wurde, ein „Horror-Szenario“. Die HR-Daten müssen ohnehin hinterlegt werden, und die Sicherheit dieser Daten und der entsprechenden Software ist dabei von grösster Bedeutung.

Wenn diese Person tatsächlich so versiert in den Bereichen Cybersicherheit, Security Awareness und Datenschutz ist, könnte ich mich ab morgen problemlos bei verschiedenen Firmen als Customer Success Manager bewerben. Es scheint, als würde es genügen, sich in einigen Themen auszukennen, um als Experte zu gelten.

Warum ich Customer Success Manager (CSM) werden möchte? Wie oben erwähnt, wurde ich von einem CSM in Fragen der Sicherheit, des Risikomanagements, der Awareness und des Datenschutzes eines Besseren belehrt. Es fühlt sich fast so an, als wären meine 25 Jahre Berufserfahrung umsonst gewesen. 😉

Und manchmal führt eben die Löschung eines einfachen Kommentars zu einem umfangreicheren Artikel, der hoffentlich für die eine, oder dem anderen nützlich erscheint :)))