Aktuell bin ich infiziert von dieser Serie Mr. Robot. Auch wenn es wiedermal eine US-Amerikanische Serie ist, wo man am Anfang denkt, ob es überhaupt einen Inhalt mitbringt oder nur wieder das „American Way of Life“ verherrlichen soll. Aber, ich muss sagen, ich bin positiv überrascht. Es ist eine sozialkritische, nein, im Grunde weltkritische Serie, die uns ein wenig bewusster macht, wie sehr sich die meisten Menschen unter der Herrschaft des Kapitalismus knechten lässt.

Ausserdem geht es in der Serie auch ums Hacking, das macht es für mich besonders interessant. Ich bin bei Staffel 2 gelandet und bin gespannt was noch so alles passieren wird. Ich bin noch bei Teil 2 der zweiten Staffel und manchmal, wenn im Film spannend an irgendwelchen Konsolen dann gehackt wird, halte ich mein Player an und schaue mir an, was die Darsteller denn gerade so machen, um Systeme zu kompromittieren oder Netze zu infiltrieren.

Im Gegensatz zu manch anderen Vorgängern haben die Macher der Serie sich anscheinend und zumindest von einpaar Experten aus dem echten Leben einmal besser beraten lassen. Denn es werden in der Hacker Inszinierung Linux Konsolen eingesetzt. Aber hopplaaaaaa!!!! Ach neeeeee!!!! Auch wenn die Kulisse, die Farben und Bilder auf den Bildschirmen nun viel echter nach Hacking aussehen, es sind sehr viele Denkfehler darin, die das Ganze für mich wieder laienhaft machen.

Beispiele aus den Konsolen aus 2. Staffel, Teil 1

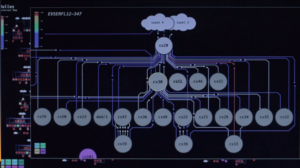

In den nächsten 2 Screenshots wird im ersten Teil der zweiten Staffel kurz der Vorgang gezeigt, wo der grosse Angriff von Elliot (Mr. Robot) auf die Kerndatenbanken von E-Corp ausgeführt wird. Dabei hatte er sich zuvor eine Backdoor mit einem Rasperry PI über die Netzwerkschnittstelle der Klimaanlage Archiv Rechenzentrum angelegt, wo er sich in die Räume des Backup-Rechenzentrums über Social Engineering Methoden Zugang verschafft hatte (wenn ich mich recht erinnere). Dieses Backup-Rechenzentrum bzw. die Daten darin, sollten ebenfalls einem Angriff zum Opfer fallen, damit die E-Corp keine Möglichkeit mehr hat, Daten wiederherzustellen.

Das Problem bei den Screenshots ist, dass Elliot sich zuvor auf einen Knotenserver per SSH einlogt, welches er selbst als zurvor wegen eines Angriffs seitens FSociety (er selbst) gegen den CS51 Server ausgetauscht hatte (der berühmte CS30 Server), als er noch für die Sicherheitsfirma arbeitete, wo er als Mitarbeiter einer Outsourcing Firma „Allsafe“ die Sicherheitssysteme von E-Corp überwachen und von Hackerangriffen abwehren sollte. der CS30 Server sollte dazu dienen, um die Quelle eines zuvor gestarteten Kompromittierungs-Angriffs seitens einer unbekannten Hackergruppe, getarnt als DDoS Angriff, zu bestimmen. Er fuhr den CS30 nicht runter. Stattdessen wollte er es nochmal untersuchen. Auf einem internen Server fand er, wenn ich mich recht erinnere, dann auch die Backdoor „Fsociety.dat“. Allsafe ist also ein Security Operation Center, welches komischer Weise aber laut der Serie Abends und Nachts nie besetzt war 🙂 Komisches SOC 😉

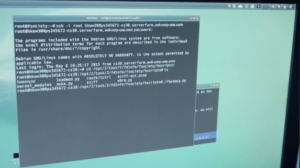

Was sehr seltsam erscheint ist, dass Elliot seinen grossen E-Corp Daten-Vernichtungsangriff genau hinter diesem Server auf einem weiteren Server in dieser Farm startet, also den Crypto-Angriff. Es ist verständlich dass er erstmal nur Zugang über den Server CS30 hat. Der Angriff erfolgt über einen Python Script (Er will jegliche Firmen und Kundendaten verschlüsseln, das gesamte Wissen von E-Corp wird AES verschlüsselt und niemand hat den Key).

Das Problem dabei ist, dass er seinen Angriff kurz nach seinem SSH Anmeldevorgang von CS30 kommend und auf diesem System (bkuw300ps345672) startet, welches zuvor nur ein System war, welches das Backdoor Programm von Fsociety beinhaltete. Das bedeutet, kurz nach dem er sich anmeldet, surft er in das Verzeichnis, wo er sein Verschlüsselungsscript auf genau diesem System abgelegt hat. Theoretisch könnte man davon ausgehen, dass dieses Script sich über alle Systeme durchfrisst und die Daten darin verschlüsselt. Er hatte ja auch zuvor sich selbst mit Fsociety verbündet und deren Rootkit/Hintertür zwar aus dem Ursprungsverzeichnis verschoben, aber für seine eigenen Zwecke dort belassen, um später diesen Zugang evtl. selbst zu nutzen. Die Vorgehensweise ist in sich unschlüssig und nicht transparent. Es ist lediglich inszeniert und man erkennt nicht wirklich, dass dieser Angriff die in der Serie die dargestellte Effektivität wiedergeben könnte.

Wir wissen aber, dass eine solche gigantische Verschlüsselung in einer kurzen Zeit, ohne zeitnah aufzufallen unmöglich ist. Zudem kennt Elliot zwar das E-Corp Firewallsystem und die DMZ Bereiche, nicht jedoch den inneren Bereich, wo die operativen Systeme samt aller Daten von E-Corp betrieben werden. Auch kannte er die Zugänge zu diesen Systemen nicht und in der Serie kommt auch nicht hervor, dass diese über Schwachstellen angreifbar wären.Auch ist nicht zu sehen, wie er das Backup-Rechenzentrum unbrauchbar macht. Es ist nur zu sehen, dass er auf einem einzigen System ein Script startet, welches nur in der lage ist, das lokale System zu verschlüsseln.

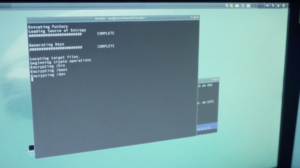

Im zweiten Screenshot ist dies gut zu sehen. Nach dem Ausführen des Scripts legt dieses den benötigten Schlüssel an. Man erkennt, dass die Schlüssel dynamisch angelegt werden. Die Zufallszahlen werden durch ein Entropie-Vorgang bestimmt. Aber das dumme dabei ist, es verschlüsselt das System selbst, also den bkuw300ps345672, worauf er sich angemeldet hat, nichts anderes 😀

Also bitte ja??? Liebe Produzenten, soooo nicht. Elliot würde sich doch nicht selbst abschiessen, vor allem ist er nicht so dumm, das /dev Verzeichnis zu verschlüsseln, was totaler Irrsinn ist. Wenn er komplette Festplatten verschlüsseln wollte, müsste er diese vorher unmounten, was nicht geht und vor allem sicher keine E-Corp Daten beherbergt. Ansonsten sind primäre Platten ohnehin gesperrt und können im laufenden Betrieb nicht mal eben so ausgehängt werden. Zumal unter /dev sich jegliche anderen block- und virtuelle Devices verbergen. Will er etwa ein mögliches CDROM Laufwerk verschlüsseln 🙂

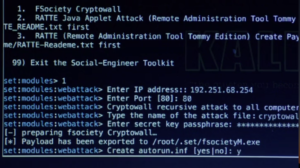

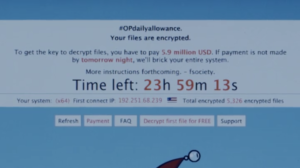

Im zweiten Beispiel, nutzt Elliots Schwester das KALI Linux System, um über einen Exploit Kit eine Payload zu konfigurieren, die letztlich eine Ransomware ist, um die Systeme der E-Corp Bank zu verschlüsseln, damit sie Lösegeld fordern können. Die Ransomeware soll über einen IT’ler in die Systeme eingeschleust werden, der gleichzeitig in der Hackergruppe „Fsociety“ aktiv ist. Die Payload wird nach der IP Adresse eines Banken-Clients konfiguriert (Screenshot 1). Das Trustedsec Social-Engineer Toolkit gibt es wirklich, genauso wie das bekannte Kali Linux, welches oft in Pen-Tests zum Einsatz kommt (nicht nur 😉 )

Aber was zur Hölle hat Fsociety da vor? Sie wollen doch nicht wirklich die Bankensysteme mit einer Ransomware aus einer Bankfiliale heraus verschlüsseln 😉 Das System, worauf sie ihren Angriff starten, sitzt in einem Class-C Netz mit der IP 192.251.68.254. Anhand des 4. Bytes der IP könnte man darauf schliessen, dass es sich entweder um einen Router oder um einen Server handelt, da man die letzte adressierbare Nummer in einer 24’er Maske gerne mal an die Firewall oder dem Router oder einem System mit einer festen IP vergibt. Aber auch wenn es so wäre, würde man zwar die Ransomware ggf. über ein Exploit oder über die IT Rechte des Hackers in der Serie, der in der Bank als Administrator arbeitet, verteilen können, aber die Malware greift allenfalls die Clients in der Bank aus diesem Netz heraus an. Eine Grossbank wie die E-Corp in dieser Serie benutzt aber für die Bereitstellung seiner Bankapplikation sicherlich keine lokalen Applikationen oder Windows Systeme sondern Mainframe Systeme wie ein HP Nonstop oder IBM Z/OS, und die, lassen sich sicherlich nicht über ein Trustedsec Toolkit verschlüsseln, geschweige denn, man kommt an sie von einer Filiale aus nicht ran, zumindest nicht so, um sie zu kompromittieren 😉 Ich glaube kaum dass ein SuperHacker wie Elliot in dieser Serie Mainframe Kenntnisse hat, bei allem Respekt an diese Rolle in der Serie, wobei es solche Leute in Wirklichkeit gibt! 😉

Also ihr lieben Serienproduzenten von Mr. Robot, gibt euch bitte etwas mehr Mühe ja!

(red)